💡 當第三方腳本,成為網站最薄弱的一環

你有沒有想過….?

當你的網站載入了一行看似無害的 <script>,

也許就是打開後門的那一刻!

為了加速速度、減少伺服器負擔,許多網站會直接載入第三方的 JS 資源, 例如 CDNJS、Google Fonts、polyfill.io。 這做法沒錯,也非常常見,但問題在於: 你信任的「外送平台」,有沒有可能被駭客偷換了餐點?

▲ 這不是誇張的比喻,是真實發生的資安事件 ↓↓↓

就在 2024 年,知名 CDN 服務 Polyfill.io 遭駭客收購並注入惡意程式碼, 超過 10 萬個網站 因此被植入竊取資料的腳本。

許多開發者以為自己用了官方資源, 結果反而成為「攻擊者的中繼站」。

更糟的是,這類事故往往幾個月才被察覺。 等你發現網站流量異常、Google Search Console 出現警告, 使用者的信任可能早就回不來了。

對企業主與行銷人來說,這不只是「網站掛掉」的問題,而是 品牌信任崩塌。

一旦被瀏覽器標示為「安全性風險網站」,你的所有廣告預算、SEO 排名、甚至客戶名單,都可能在一夜之間蒸發。

SRI 是什麼?它能幫你擋掉什麼,又擋不掉什麼?

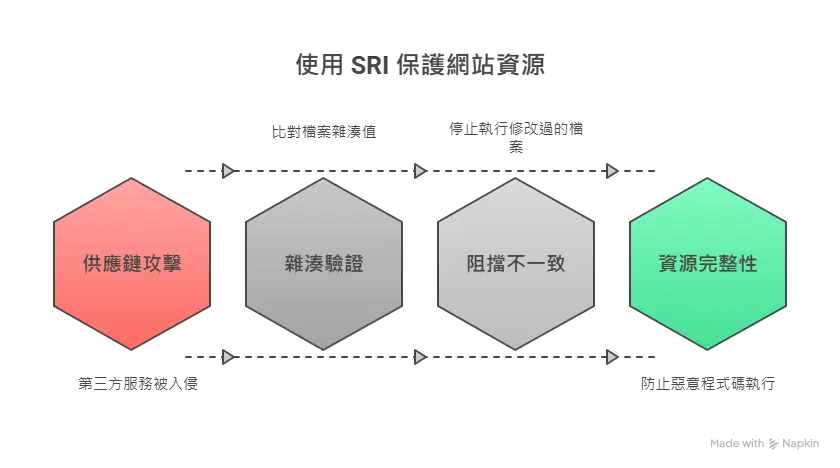

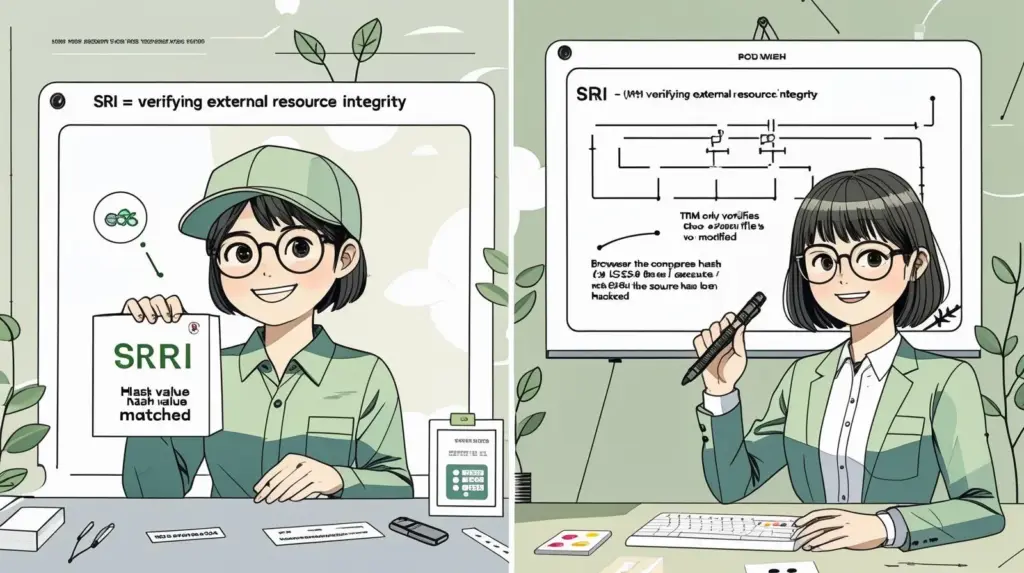

SRI,全名 Subresource Integrity(子資源完整性),是瀏覽器提供的一道安全機制。

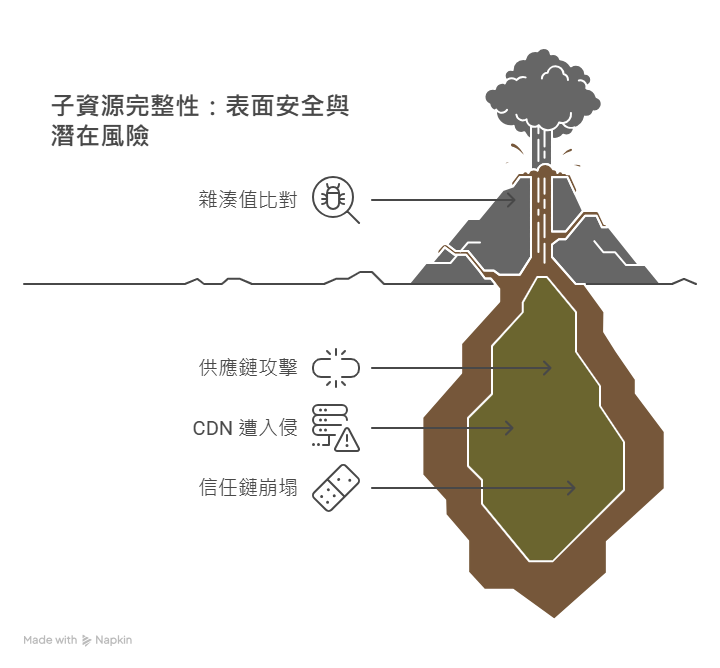

它的功能很單純:當網站載入外部資源(像是 JS 或 CSS)時,瀏覽器會先比對這段檔案的「雜湊值(hash)」是否與你原先寫在 HTML 裡的一致。

如果不一致,就會直接阻擋,不執行任何程式。

就像你在收貨時,會先確認外包裝上的防偽條碼是否正確?一旦驗證不符,就不拆封、不使用。

這能有效防止駭客在傳輸途中動手腳,偷偷插入惡意程式。

但這樣的機制只保證「包裹沒被打開」,卻無法保證「賣家本身」的安全。

這正是 SRI 的最大限制:

瀏覽器並不會驗證第三方服務本身是否被駭,只會檢查檔案有沒有被修改。

如果第三方 CDN 自身遭入侵(像是 Polyfill.io 事件那樣),那麼你下載下來的「毒藥」本身雜湊值就是合法的,SRI 仍會判定「一切正常」,照樣執行。

這種狀況在資訊安全領域被稱為 供應鏈攻擊(Supply Chain Attack)。

駭客不直接攻擊你的網站,而是攻擊你信任的外部供應商。當那個供應商被滲透時,整條信任鏈也會跟著崩塌。

第三方服務的風險:為什麼你沒錯,但網站還是中招

許多開發者在專案中使用第三方資源時,往往會想:「我沒改過、程式是 CDN 官方提供的,應該沒問題。」

但現實是,就算你什麼都沒動,網站仍可能在不知情的情況下被植入惡意程式。

⚠️ 真實案例:當「信任的更新」成為入侵入口

2025 年初,安全公司 OX Security 公開了一起 npm 攻擊事件: 至少有 18 個熱門 JavaScript 套件 被駭客竄改, 這些套件的每週下載量超過 20 億次。

受害的不只是小網站, 連大型 SaaS 平台與知名品牌的前端建構流程都受到影響。 攻擊者透過看似無害的更新版本, 在程式中偷偷加入資料竊取與遠端控制碼。

開發者毫無察覺,只因他們信任 npm 的來源。

另一個例子是 CDNJS 由 Cloudflare 提供的知名開源資源庫。 2021 年曾被資安研究員發現有潛在漏洞, 任何惡意上傳者都有機會偽造版本檔案。

雖然官方很快修補, 但這提醒我們一個殘酷的事實: 即使是業界最大的平台,也有被攻破的可能。

對開發者而言,這種情況幾乎是「無法防禦的信任危機」。

你沒寫錯程式,也遵守最佳實務,但因為外部供應商被滲透,網站仍然中招。

對企業主來說,這則代表另一層風險。

一旦網站被注入惡意腳本,例如竊取表單資料或轉導到釣魚頁面,

品牌形象、廣告成效、SEO 排名都會被連帶拖垮。

Google 的搜尋安全系統甚至可能在短時間內封鎖整個網域,

你的官網會被標示為「潛在有害網站」,導致轉換率瞬間歸零。

最佳實務與安全策略:該怎麼做才能真正防護?

如果說 SRI 是一道「包裹防偽封條」,那真正的安全防線,必須從整條供應鏈下手。

以下三項做法,是目前前端開發與網站維運的基本安全守則:

🧱 三步驟:降低第三方資源被攻擊的風險

① 自行託管(Self-host)關鍵資源

許多網站會從 CDN 載入 jQuery、Bootstrap、甚至自家追蹤代碼。 這些檔案其實完全可以放在自己的主機上。 雖然流量會略增,但換來的是可控性與長期穩定性。 若有版本更新,只要透過部署流程自行驗證後再上傳,就能避免被第三方「連坐」。

<!-- 範例:自行託管 jQuery -->

<script src="/assets/js/jquery-3.7.1.min.js"

integrity="sha384-xxxxx"

crossorigin="anonymous"></script>

② 定期比對與版本管理

不要永遠載入「最新版(latest)」,而是指定明確版本號。 像 npm、CDNJS 都可能在新版本出現未經驗證的改動, 因此建議建立一份 雜湊值清單(hash manifest), 定期比對每個版本的完整性。 若有異常差異,立即中斷部署或通知維運人員。

③ 搭配 CSP(Content Security Policy)多一層防護

CSP 可讓瀏覽器只允許執行指定來源的腳本。 就算第三方資源被篡改,也無法在頁面上動作。 當 SRI 與 CSP 同時使用,攻擊者幾乎沒有插入惡意程式的空間。

<meta http-equiv="Content-Security-Policy"

content="script-src 'self' https://trustedcdn.com; object-src 'none';">

這三種做法的核心精神是一樣的:

別讓信任外包,尤其別讓安全外包。

一旦你能掌控載入的每一行程式,就能真正守住品牌、資料與使用者信任。

網站安全不只是工程問題,更是品牌信任的延長線

當我們談 SRI 或供應鏈安全時,表面上是在處理技術問題,

但背後真正影響的,其實是「信任」。

Google 的演算法不僅評估內容品質,也觀察網站的安全性與使用者體驗。

一旦系統偵測到頁面載入惡意腳本或潛在安全風險,搜尋排名可能立刻下降,甚至被標註為「有害網站」。

對企業而言,這代表廣告成效受損、品牌印象受創、而對開發者而言,則是整個技術信用的崩塌。

品牌網站的安全,已經不只是「工程師的責任」,而是整個行銷團隊與經營團隊的共同課題。畢竟使用者在點開網站時,不會想你用了哪個框架、哪個 CDN,

他只在乎「這網站安不安全」。而那一瞬間的感受,決定了他會不會信任你、留下資料、或繼續往下看。

🔒 安全的習慣,從一次停下開始

SRI 並非萬能,但它是必要的基本功。

當你再一次貼上外部 <script> 時,請先停一下,想想:

這段程式碼真的值得被信任嗎?

如果答案不確定,或許就是該開始建立自己的安全流程的時候。