DDoS(Distributed Denial of Service,分散式阻斷服務)聽起來很技術,但概念很直白:

想像你開了一家餐廳,突然湧入大量「假客人」佔位、點餐卻不結帳,真正想用餐的客人進不來,廚房也被拖到當機。

DDoS 就是駭客用成千上萬的假流量,把你的網站和伺服器「擠爆」,導致服務變慢甚至無法連線。

為什麼有人要發動 DDoS?

駭客發動 DDoS 的原因很多,常見有:

- → 商業打壓:在促銷檔期或新品上市時,讓你的站點停擺。

- → 勒索作案:先打掛網站,再索取贖金。

- → 炫技或報復:殭屍網路操控大量裝置,只為示威或破壞。

不論動機為何,對企業主的共同代價就是:營收中斷、客服爆量、品牌信任受損。

被攻擊時的常見症狀

當網站遭受 DDoS 攻擊,通常會出現:

- 網站忽快忽慢甚至打不開:短時間內流量暴增,伺服器 CPU 與記憶體瞬間飆滿。

- 後台登入困難、表單送不出去:交易流程停擺。

- 客訴爆量:客戶打電話來說「你們網站是不是壞了?」

這些都是 DDoS 攻擊的警訊。

基本防禦方法:一分錢一分貨

雖然 DDoS 聽起來很駭人,但企業仍有方法防禦:

- 使用 CDN / WAF(如 Cloudflare、AWS Shield),在流量進主機前就先過濾。

- 伺服器要有即時監控機制,遇到流量暴衝能自動啟動防護。

- 找能 24 小時待命的維運團隊,將風險外包給專業。

需要提醒的是:網站安全是一分錢一分貨。低價或免費方案只能抵擋小規模攻擊,真正的大流量往往要靠專業級服務才能守住。專業等級不同,防禦能力也不同,企業主應依營運重要性與風險承受度來投資。

上市公司資安事件揭露範圍擴大:不論核心或機密都要發布重訊

(圖片來源:台灣證卷交易所)

資安事件已經不是單純的 IT 技術問題,更被提升到公司治理與法規責任的高度。金管會與證交所近年多次強調:上市公司如發生重大資安事件,必須依規定切實發布重大訊息,不論是否涉及核心或機密系統。這項規範已經明確寫入《重大訊息問答集》,要求企業必須在事件發生後,評估損害與影響範圍,並依重訊處理程序對外公告,讓投資人能充分了解事件始末與對公司營運的影響。

為了幫助企業落實,證交所也提供了《資通安全管控指引》,並推動上市公司必須建立專責資安人力、投入資安資源,以及加入 TWCERT/CC 資安情資共享組織。同時,金管會也要求加強內部控制與查核機制,避免資安漏洞反覆發生。換句話說,資安已經不只是工程師的責任,而是攸關公司治理與投資人信心的重大議題。

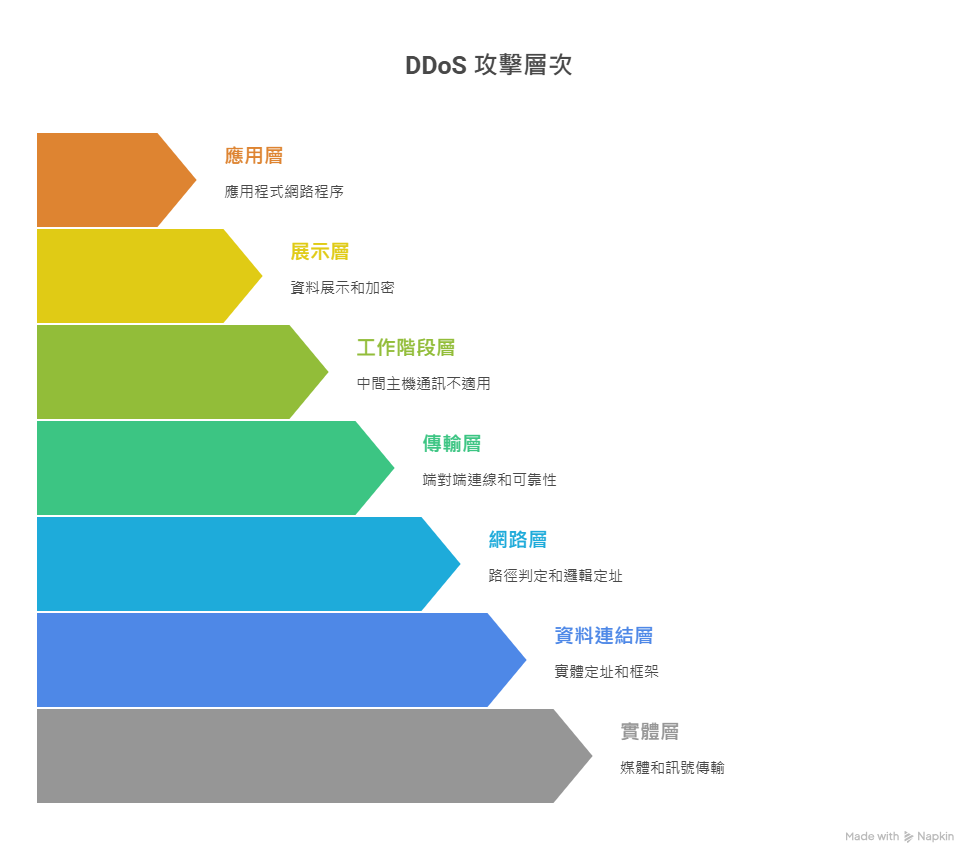

DDoS攻擊類型:7層面解說

如果用開放式系統互連模型來分別DDoS攻擊類型的話,DDoS 攻擊主要以第 3、4 層與第 6、7 層為目標,而這 7 層所負責的工作內容由外到內簡列如下:

| # | Layer | 型態 | 工作內容 | DDoS 攻擊方式 |

| 7 | Application 應用層 | 資料 | 應用程式網路程序 | HTTP 泛洪、 DNS 查詢泛洪 |

| 6 | Presentation Layer 展示層 | 資料 | 資料展示和加密 | SSL 濫用 |

| 5 | Session Layer 工作階段層 | 資料 | 中間主機通訊 | 不適用 |

| 4 | Transport Layer 傳輸層 | 區段 | 端對端連線和可靠性 | SYN 泛洪 |

| 3 | Network Layer 網路層 | 封包 | 路徑判定和邏輯定址 | UDP 反射攻擊 |

| 2 | Data Link Layer 資料連結層 | 框架 | 實體定址 | 不適用 |

| 1 | Physical Layer 實體層 | 位元 | 媒體、訊號和二進位傳輸 | 不適用 |

在思考降低這些攻擊風險的技術時,將攻擊區分為基礎設施層(Layers 3 和 4)與應用程式層(Layer 6 和 7)有助於更清楚理解。

基礎設施層攻擊

Layer 3 和 4 的攻擊通常被歸類為基礎設施層攻擊,也是最常見的 DDoS 攻擊類型。這包括同步(SYN)泛洪等攻擊方式,以及使用者資料包封包(UDP)泛洪等其他反射攻擊。

這些攻擊通常數量龐大,目的是超載網路或應用程式伺服器的容量。幸運的是,這些攻擊類型都有明確的簽章,因此易於偵測。

應用程式層攻擊

Layer 6 和 7 的攻擊通常歸類為應用程式層攻擊。雖然這些攻擊較不常見,但卻更為複雜。這些攻擊與基礎設施層攻擊相比通常較少,但傾向於針對應用程式特定的重要部分進行攻擊,使實際使用者無法正常使用應用程式。

例如,對登入頁面或重要搜尋 API 進行 HTTP 請求泛洪,甚至可能是 WordPress XML RPC 泛洪(也稱為 WordPress pingback 攻擊)。

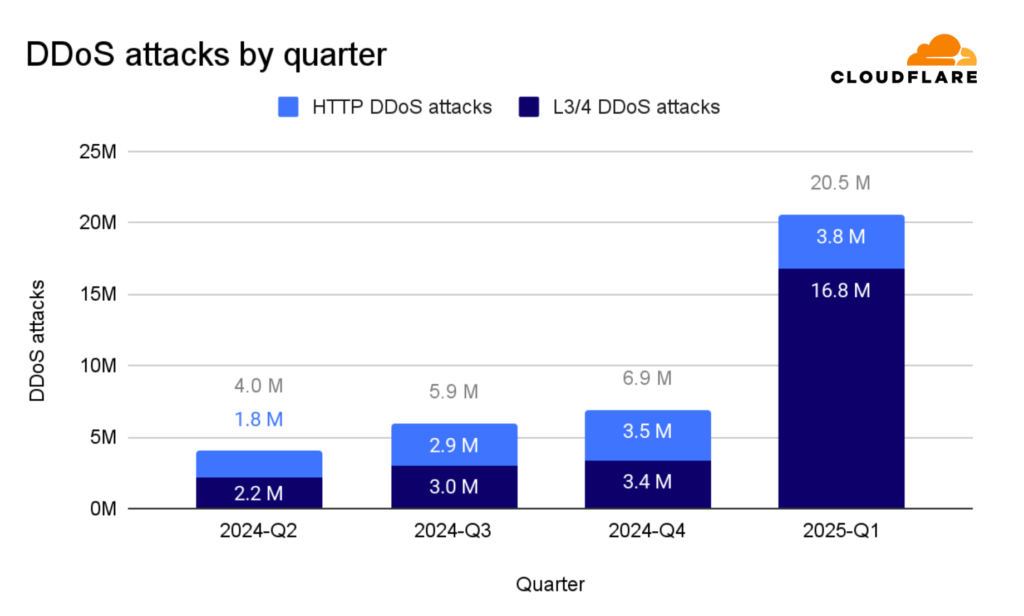

2025 年數據趨勢:全球 DDoS 攻擊規模驚人

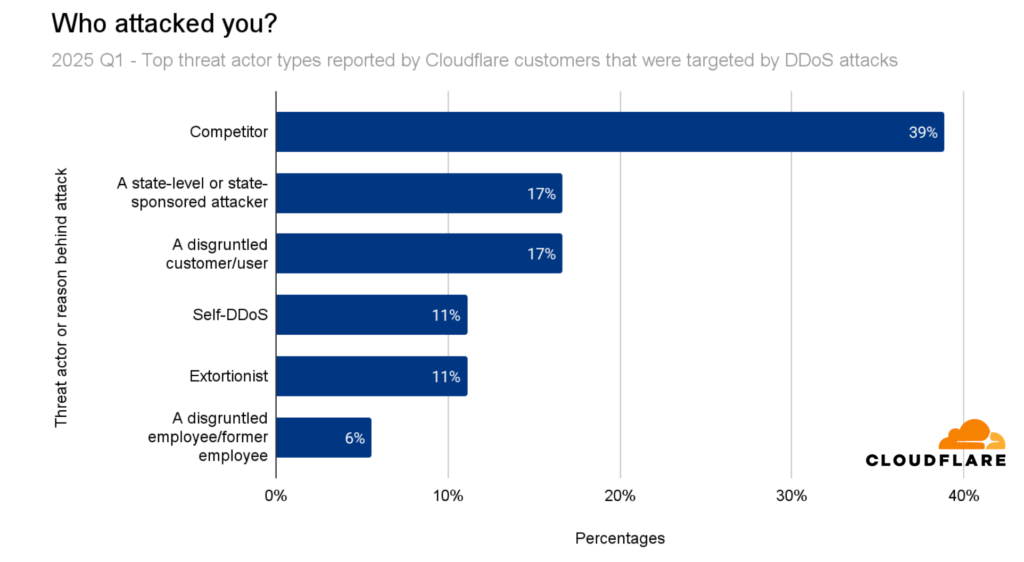

(圖片來源:Cloudflare)

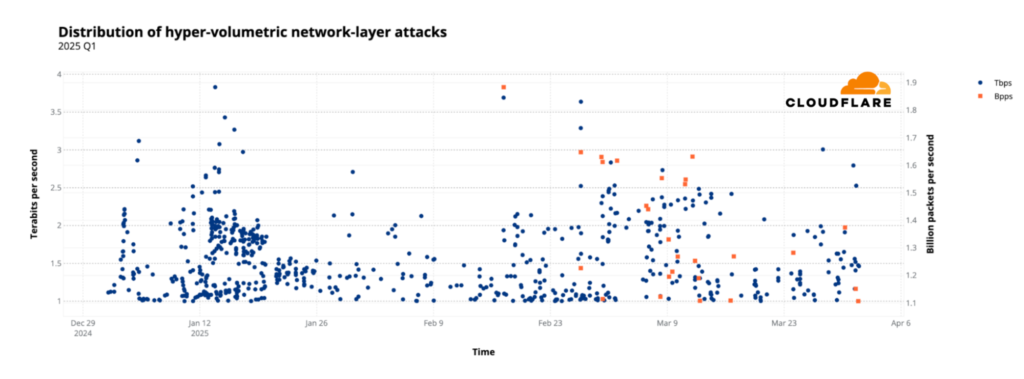

不只是台灣,全球的 DDoS 攻擊規模也在持續飆升。根據 Cloudflare 2025 年第一季度 DDoS 威脅報告,在短短三個月內,他們就封鎖了 2,050 萬次 DDoS 攻擊,較去年同期增加 358%,比上一季度更是暴增 198%。這其中包含持續 18 天的大型攻擊行動,甚至出現了有史以來最大規模的 DDoS 攻擊,峰值高達 每秒 48 億封包(Bpps),以及 6.5 Tbps 的超流量洪水攻擊。

(圖片來源:Cloudflare)

(圖片來源:Cloudflare)

換句話說,現在的 DDoS 攻擊不僅數量驚人,而且規模空前龐大。這些攻擊往往持續時間雖短,但只要 30 秒~1 分鐘,就足以癱瘓沒有防護的網站與伺服器,造成數日的服務中斷與商業損失。這也是為什麼 Cloudflare 強調:DDoS 防護不能依靠「事後補救」,而必須是隨時開啟、自動化、內建於系統中的防禦機制。

DDOS攻擊事件:2024台灣&國際知名相關事件

國外DDoS攻擊事件:2023~2024年

- Google遭受創紀錄的DDoS攻擊(2024年6月):

Google服務遭受了有史以來最大規模的DDoS攻擊,攻擊流量峰值達到每秒46百萬請求(rps),導致部分服務短暫中斷。Google表示,該攻擊利用了大量受感染的物聯網設備,顯示出攻擊者的組織性和資源。(媒體報導) - 美國金融機構遭受DDoS攻擊(2024年4月):

美國多家大型金融機構的網站遭受DDoS攻擊,導致客戶無法正常訪問網上銀行服務。攻擊者要求支付比特幣作為贖金,否則將繼續攻擊。聯邦調查局(FBI)介入調查,並建議受害機構不要支付贖金。(媒體報導) - Cloudflare偵測到數十起大規模體積型DDoS攻擊事件,最大一波攻擊每秒超過7,100萬次的請求(2023年2月):

Cloudflare擋下目前為止最大的體積型(Volumetric)DDoS攻擊,每秒超過7,100萬次的請求,比2022年6月曾發生的每秒4,600萬次紀錄高出35%。(媒體報導) - Cloudflare、Google、AWS史上最大DDoS攻擊事件(2023年10月):

Cloudflare、Google、AWS揭露HTTP/2 Rapid Reset零時差漏洞被駭,因而引發史上最大DDoS攻擊。該漏洞與串流取消功能相關,被大規模自動化濫用致使伺服器癱瘓。 (媒體報導) - OpenAI遭DDoS攻擊,ChatGPT斷線近24小時 (2023年11月):

以人工智慧聊天機器人程式ChatGPT著名的OpenAI,遭到駭客發動分散式阻斷服務(DDoS)攻擊,其中ChatGPT和API發生大規模斷線,維護團隊花了將近24小時修復,才將所有服務恢復正常。(媒體報導)

國內DDoS攻擊事件:2023~2024年

- 公股銀行遭受大規模DDoS攻擊(2024年9月):

自2024年9月起,台灣的金融業、政府機關及大型企業網站遭受境外網路攻擊顯著增加。公股銀行內部資料顯示,攻擊次數至少翻倍,有些銀行的年增幅甚至達到三倍以上,主要為DDoS攻擊和探測連線。(媒體報導) - 親俄駭客NoName057發動DDoS攻擊(2024年9月):

親俄駭客組織NoName057對台灣多個政府機關和企業網站發動DDoS攻擊,導致多家銀行網站一度停擺。該組織聲稱,攻擊原因是不滿台灣總統賴清德引用中俄領土爭議來反駁中國收復台灣的主張。(媒體報導) - 台塑化、緯創、聯電、世芯與多個公家單位遭DDoS攻擊(2024年10月):

台塑化、緯創、聯電、世芯等多家上市公司,以及多個公家單位網站遭受DDoS攻擊。親俄駭客組織NoName057再次宣稱對這些攻擊負責,顯示其持續對台灣的政府與企業網站發動攻勢。(媒體報導) - 食藥署網站遭DDoS惡意攻擊,流量異常瞬間癱瘓搶修2小時(2023年3月):

食藥署網站突遭受不特定對象同時大量連環訪問,導致伺服器來不及回應而癱瘓。由於無法確定不特定對象究竟是不是確實需要服務的對象,經2小時逐一確認惡意網址並予以排除後,始恢復正常。(媒體報導) - 台灣的國家通訊社《中央通訊社》歷經了前所未有的大規模DDoS網路攻擊(2023年3月):

《中央社》在短短的幾分鐘內收到巨量的連線請求,原本每秒鐘可接收數千至一萬上下的連線數,一下飆漲至數百萬至千萬次,導致伺服器來不及回應,網站也因此癱瘓無法運作。(媒體報導)

由上述DDoS攻擊事件可知,若沒有做好DDoS防禦,被DDoS攻擊成功後,容易造成巨大損失。如何事先佈局防患或是將損害降到最低,成為企業不可不知的重要課題。接著讓我們透過以下議題搞懂DDoS資安,打贏網路攻防戰。

DDoS 攻擊手法有哪些?

DDoS攻擊手法都是以大量的無效請求進行網頁的資源消耗,可略分為:

- 寬頻消耗型攻擊

藉由傳送大量無效、或惡意放大流量的數據請求,堵塞攻擊目標的頻寬,使其達到飽和狀態,讓正常用戶無法進入,甚至造成網站或服務當機並癱瘓的異常狀況。 - 資源消耗型攻擊

有別於寬頻消耗型的DDoS,資源消耗型攻擊是讓攻擊目標的伺服器不斷進行反覆的無效運作,導致運算資源(CPU/Memory)被耗盡,無法再回覆正常用戶的請求與提供需求。

以上兩種DDoS攻擊手法皆有幾個特點,分別為:

- 無事先徵兆或跡象

- 攻擊的來源非常廣泛

- 包含多種攻擊方式,手法複雜

- 攻擊瞬間的網路(封包)流量非常高

常見DDoS攻擊工具:

很多人可能會覺得遭受 DDoS 攻擊的對象都是企業或政府機構,且需要駭客技術才能進行攻擊。但事實上,2020 年一位 16 歲的美國高中生因為不想上課,就透過下載 DDoS 工具策劃了 8 次攻擊,造成學校停課,甚至影響了當地網路。他其實完全不懂駭客技術,只是下載了工具而已,透過這個案例可以了解DDoS攻擊越來越容易且頻繁,常見工具舉例如下:

- LOIC (低軌道離子炮):原本是網路壓力測試工具,後來被人用來發動攻擊,雖然多數防火牆可以擋住。

- HOIC (高軌道離子炮):用來取代 LOIC,也是一種測試工具,但具備更多功能。曾被 Anonymous 用來攻擊美國唱片工業協會等組織。

- HULK:設計用來進行 DoS 攻擊的工具,需要多台主機同時運行,以給伺服器帶來大量請求。

以上工具原本是用於防護測試,但也常被用來進行惡意攻擊。提醒大家,這些工具應用於合法教學或測試,不可非法使用。根據台灣刑法第 360 條,干擾電腦設備可處三年以下徒刑或三十萬以下罰金。

哪些對象容易被當成 DDoS 攻擊目標?

- 知名品牌

- 個人品牌特色鮮明的代言產品網站或是個人品牌網站

- 與政治經濟相關聯的機構

- 國防國安機構

- 資安防護服務廠商

- 新聞媒體廣告相關企業

- 金融相關機構

- 內含重要高價的機敏資料或個資的網站

什麼時候容易被攻擊?

- 品牌有大事件時,例如大型合作、新品發表、收益飆高、時事新聞議題,或發生可能對競業產生影響的事件時。

- 個人特色、個人品牌單純引發高度輿論、單純反對派啟動攻擊、發表了敏感話題或政經評論時,或是如同上述知名品牌的情況。

- 政治、經濟、金融、國防國安相關聯機構,因為是國家支柱,平時就易受不定時的 DDoS 攻擊;另外是國際政治、經濟局勢有特殊議題或動盪時期。

- 資安防護服務廠商,亦經常不定時受到 DDoS 攻擊及其他駭客(攻擊者)攻擊行為。

- 新聞媒體廣告相關企業,在報導新聞議題時,經常會遇到敏感性話題,或是被定義為政治立場的偏頗,又或是廣告引發競業回擊,而被 DDoS 攻擊。

- 平常存有機敏性的數據資料或重要且高價值的個人資料網站或系統,也經常不定期的受到 DDoS 攻擊

這些攻擊行為的目的,無非是藉由 DDoS 這種癱瘓式的攻擊,來考驗對象遇到攻擊時、還能維持正常運作的能耐到哪裡;駭客(攻擊者)藉由這種惡意攻擊行為,來達到考驗、挑釁、宣示、勒索的目的,甚至是藉由 DDoS 攻擊,轉移或隱藏另外一邊還正在進行中的入侵竊取資料或其他滲透行為,因此,DDoS 攻擊怎麼防,就相對重要,更重要的是,除了防禦,還應該將攻擊行為視為提醒,一併檢查其他風險弱點區域的資安防護能力,才能防得全面,把風險控制在最低。

企業能做的基本防禦方法

雖然 DDoS 攻擊聽起來很可怕,但企業其實可以透過一些方式降低影響。最常見的做法是使用 CDN(內容傳遞網路) 或 防火牆服務,像是 Cloudflare、AWS Shield 這類工具,可以在流量進入你的主機之前,先幫忙過濾掉惡意請求。其次,伺服器本身也要做好流量監控,當流量異常飆高時,能即時啟動防護機制。對中小企業來說,最實際的做法就是找到一個能 24 小時監控的網站維護團隊,把風險外包出去,讓專業人員幫忙守門。